前言

前段时间读了读徐哥的《内网安全攻防》,并复现了部分知识点,写篇文章记录下学习内容。

环境搭建

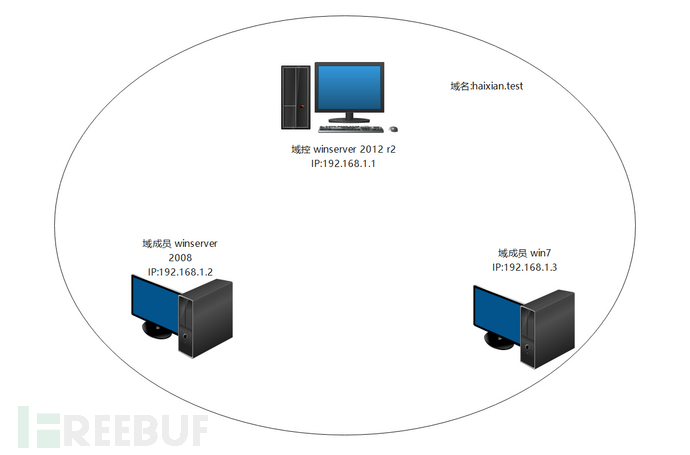

首先搭建一个小型的域环境供我们测试使用:

域环境拓扑图:

下面先介绍一下环境搭建的过程

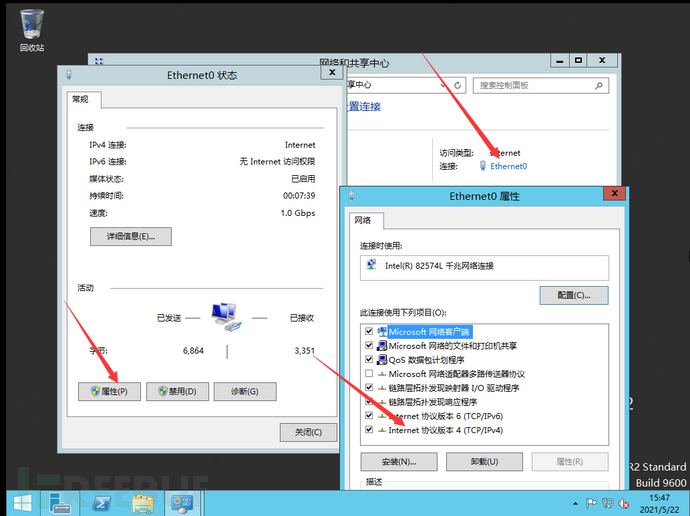

配置域控

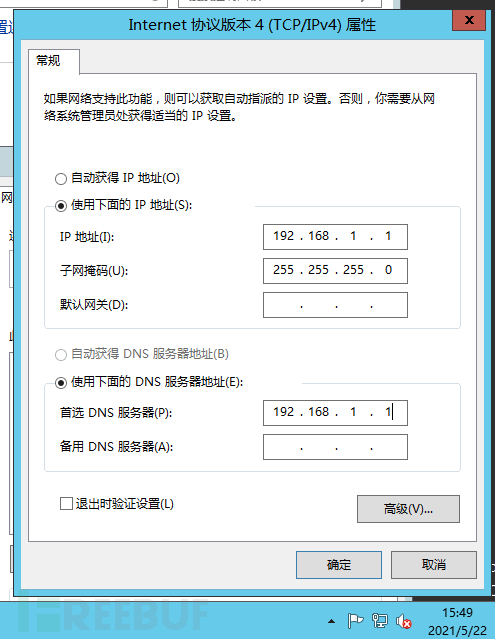

首先进入域控机,设置固定IP:192.168.1.1

子网掩码:255.255.255.0

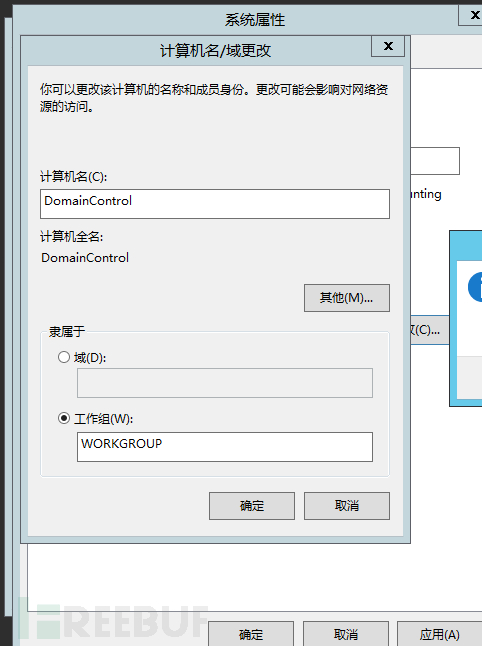

设置计算机名:DomainControl

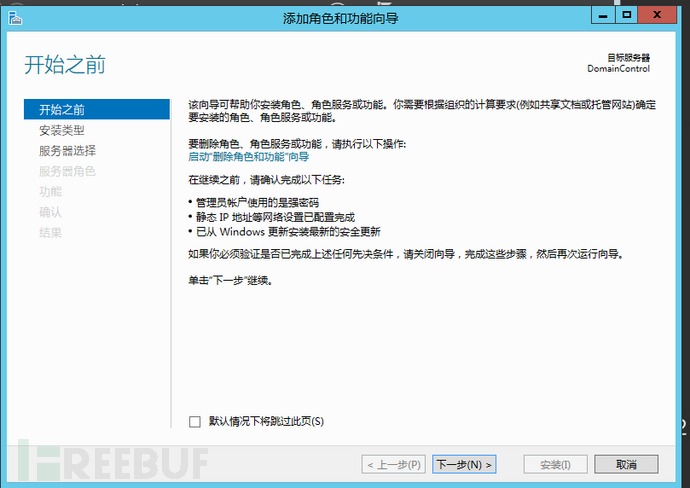

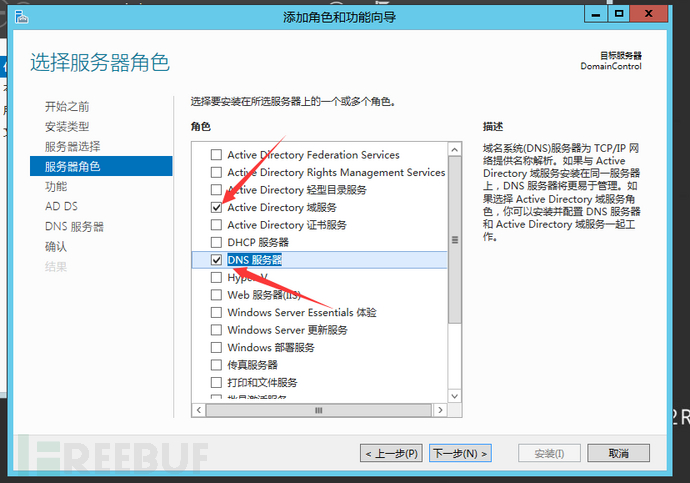

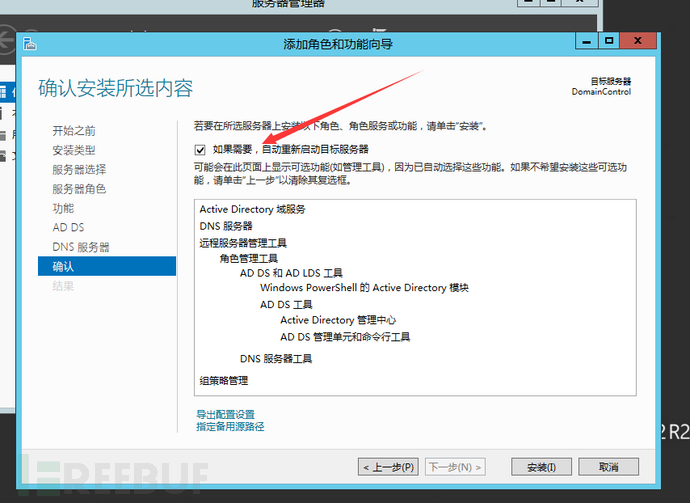

接下来安装作为域控制器(DNS服务器)所必需的服务

开始之前保持默认

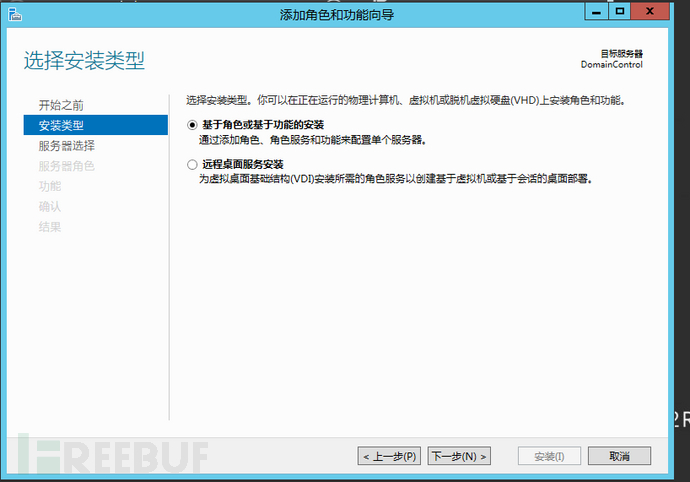

安装类型选择基于角色或基于功能的安装

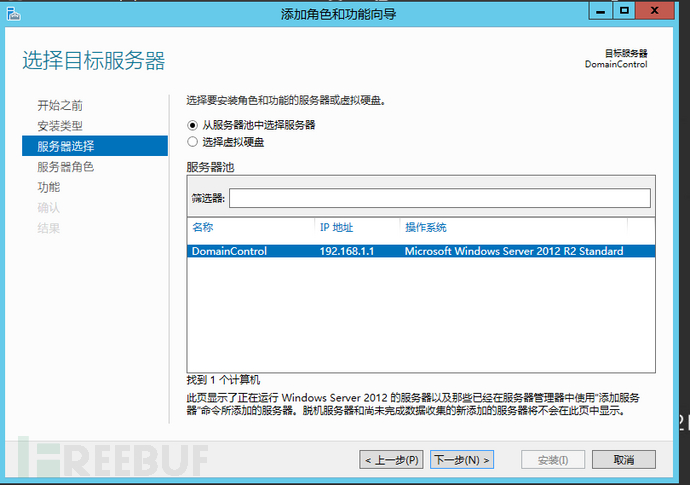

服务器选择:选择从服务器池中选择服务器并选择本机

选择服务器角色:选择DNS服务器和Active Directory域服务

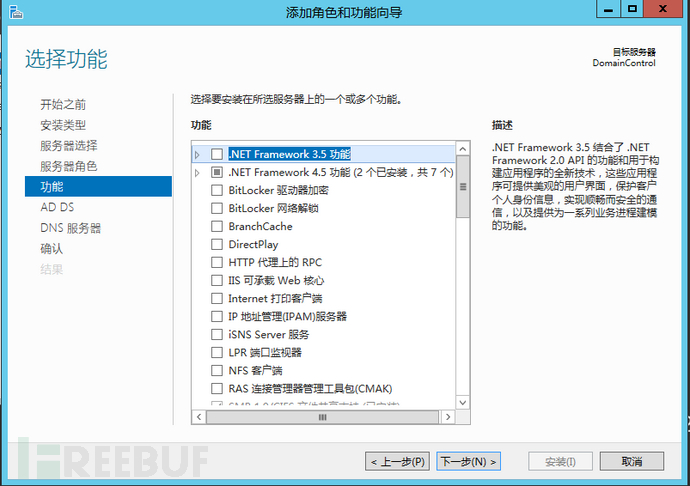

功能:保持默认

Active Directory域服务:保持默认

DNS服务器:保持默认

确认:选择如果需要,自动重新启动服务器

接下来点击安装

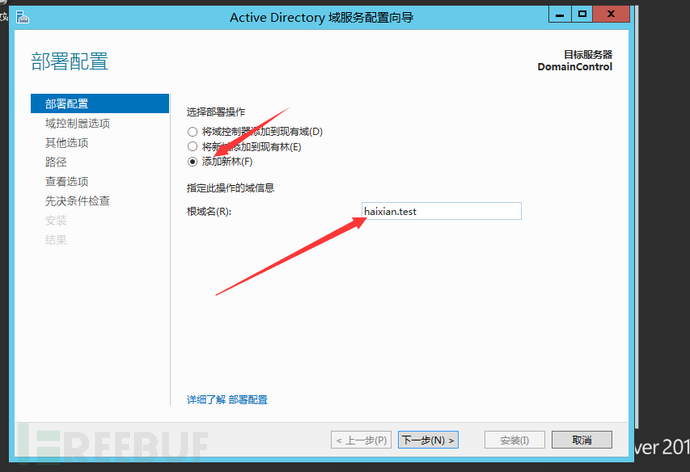

在仪表盘的黄色感叹号中选择将此服务器提升为域控制器

部署配置:选择添加新林并在根域名中输入haixian.test

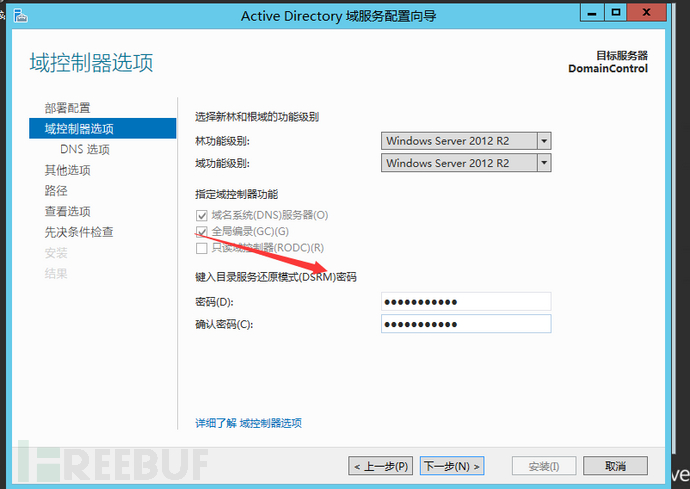

域控制器选项:输入还原模式密码

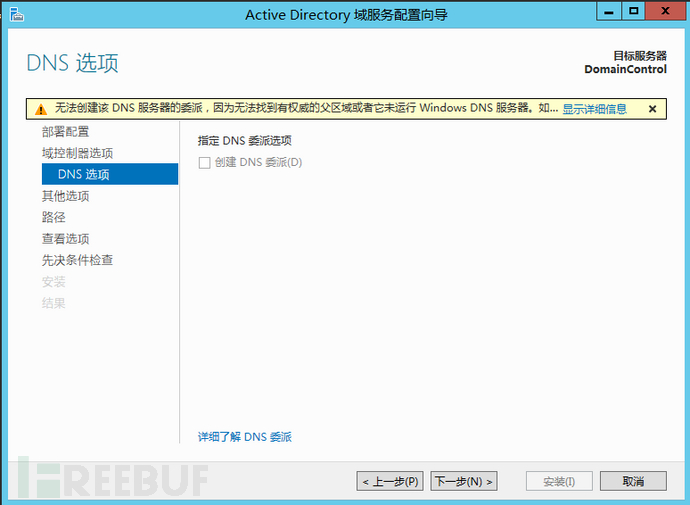

DNS选项:可能会报警告,忽略即可

剩下的步骤全部保持默认即可,点击安装

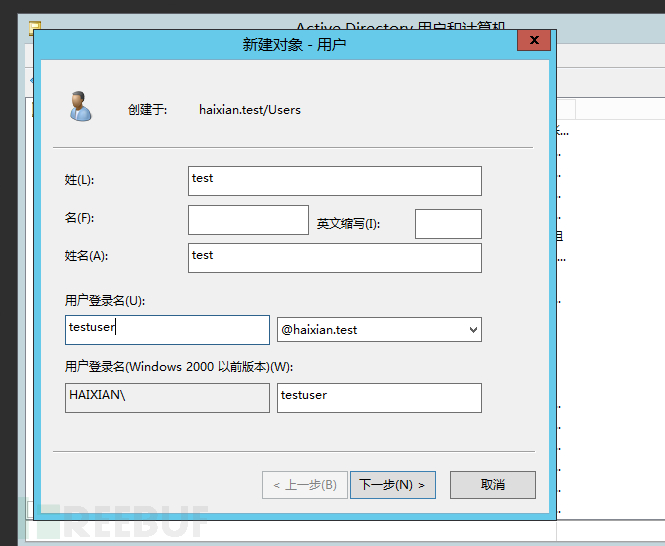

接下来为成员机创建域控制器账户

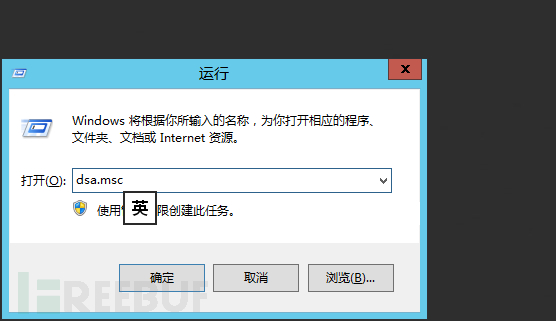

WIN+R->输入dsa.msc->选择User目录并单击右键新建一个用户,如图

接下来配置两台成员机加入域

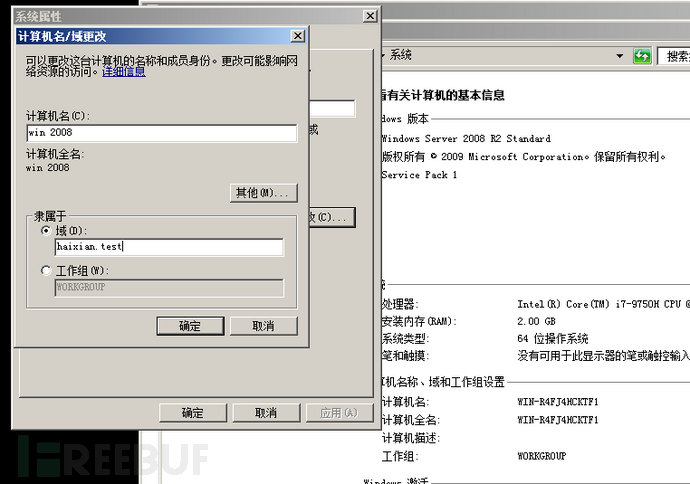

配置成员机

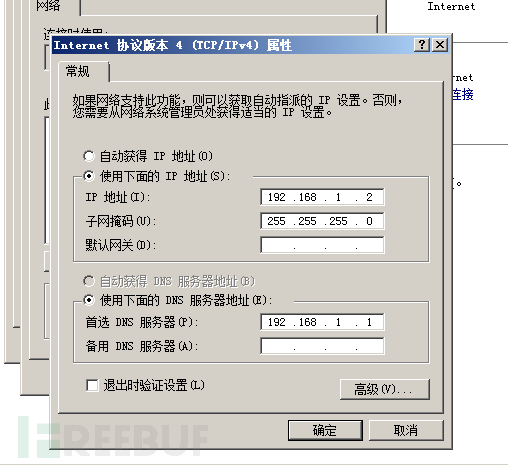

配置win server2008 IP:192.168.1.2

子网掩码:255.255.255.0

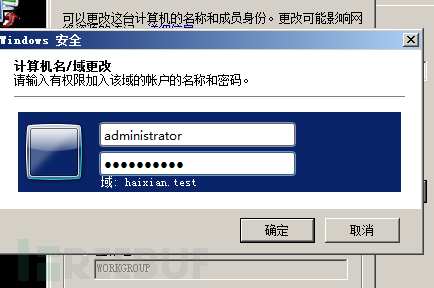

配置隶属域

注意这里输入的账户密码是域控的管理员账号密码

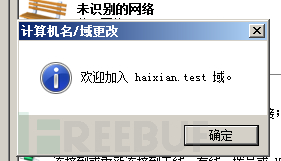

若前面的配置的没有问题,那么此时的win server2008已经成功地加入了haixian.test这个域

接下来WIN7 的设置大同小异,不再赘述,注意IP设置为192.168.1.3即可

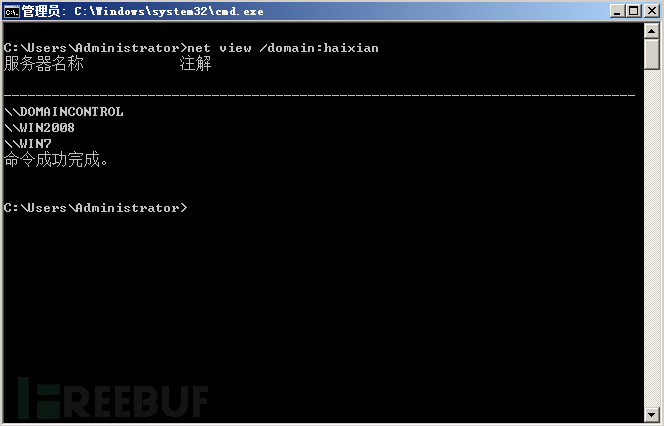

在域内任意主机的CMD中输入

net view /domain:haixian

出现如图所示回显即说明域环境搭建成功

(PS:若命令报6118错误可以尝试关闭防火墙)

信息收集

当我们成功的取得了域中某一主机的权限后,面对的是一个完全未知的域环境,要想进行下一步的渗透就必须要尽可能地获得有关于此域的信息,而这些信息就是整个内网渗透的基础;

在信息收集阶段,渗透测试人员通常要解决如下三个问题:

本机角色是什么?

例如web服务器,备份服务器等

本机所在内网的拓扑图?

对已获得权限主机所处内网的拓扑环境进行分析和判断,尽可能详细的绘制出网络拓扑图

本机所在区域?

例如办公区,核心区等

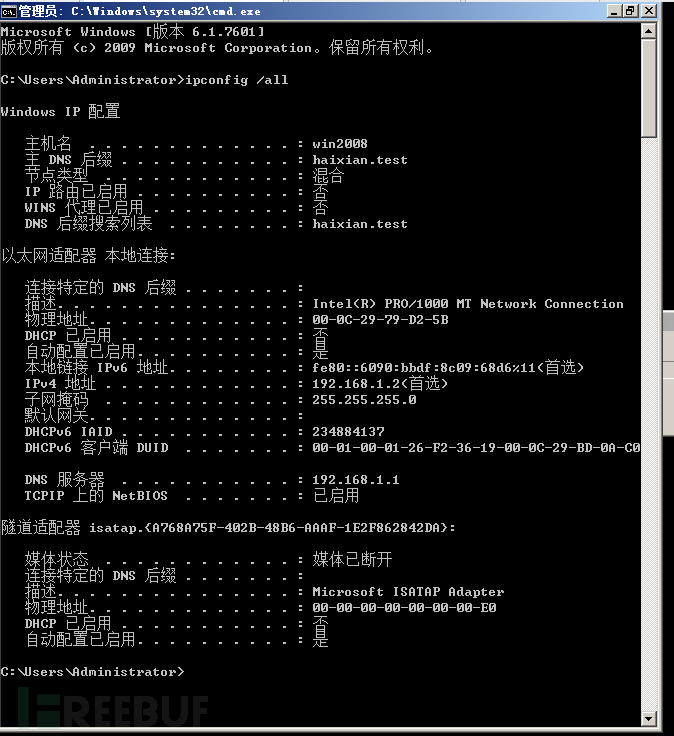

本次信息收集测试假设已经取得了成员机win2008管理员权限

本机信息收集

手动命令收集信息

1.网络配置信息

ipconfig /all

2.查询操作系统及软件信息

查看操作系统以及版本

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

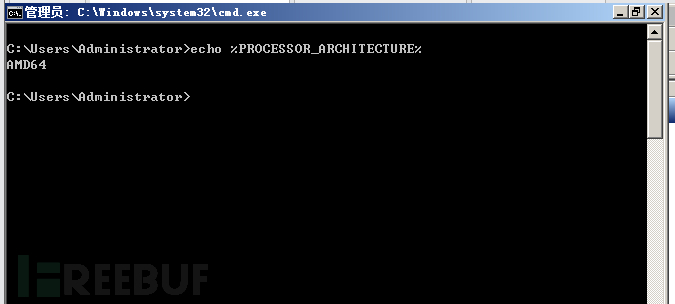

查看系统体系结构

echo %PROCESSOR_ARCHITECTURE%

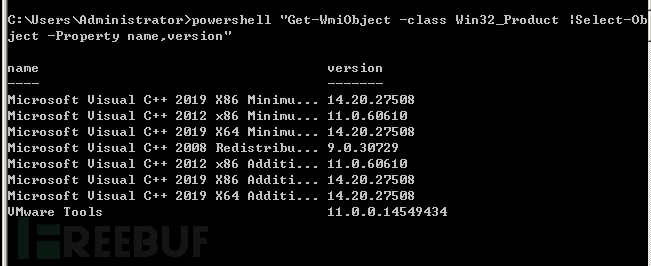

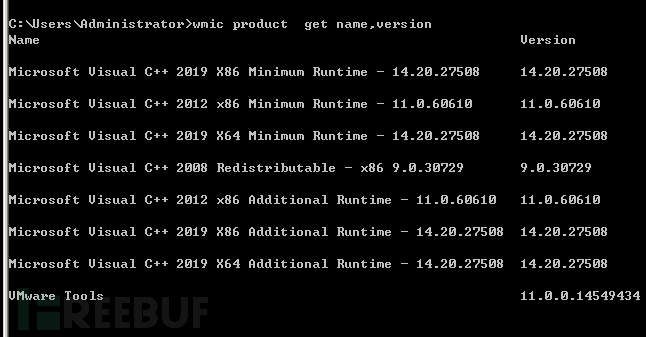

查看安装的软件及其版本、路径等

wmic product get name,version

或者

powershell "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

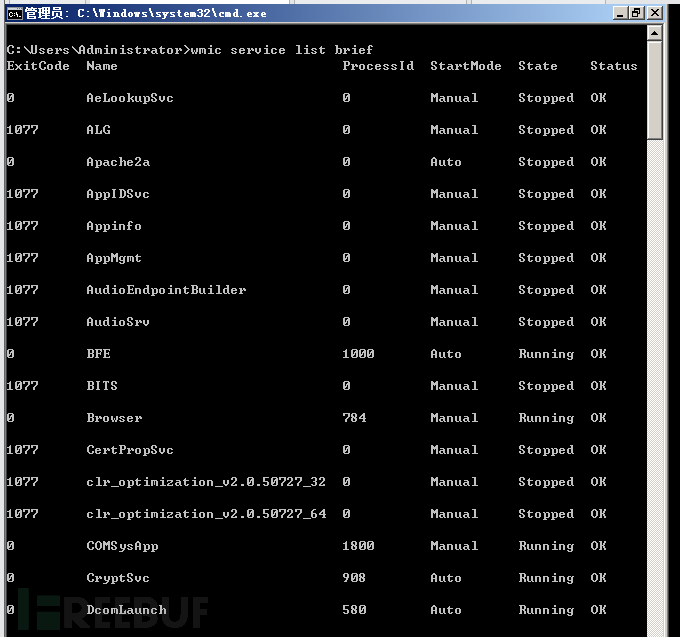

3.查询本机信息

wmic service list brief

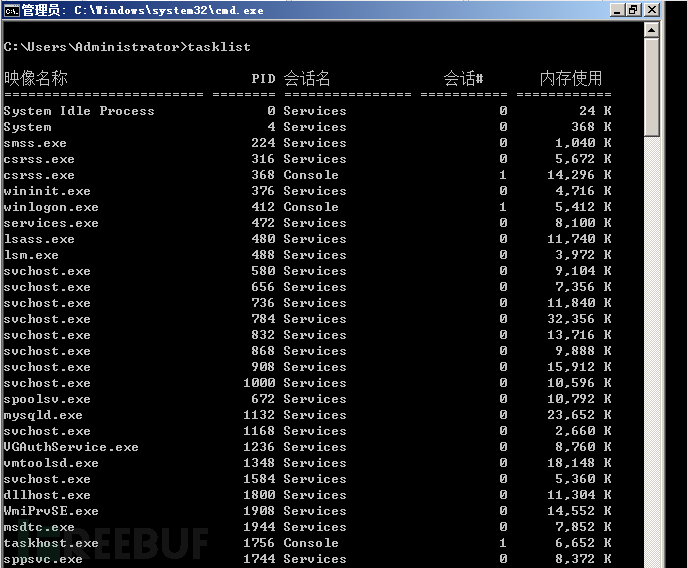

4.查询正在运行的进程

tasklist

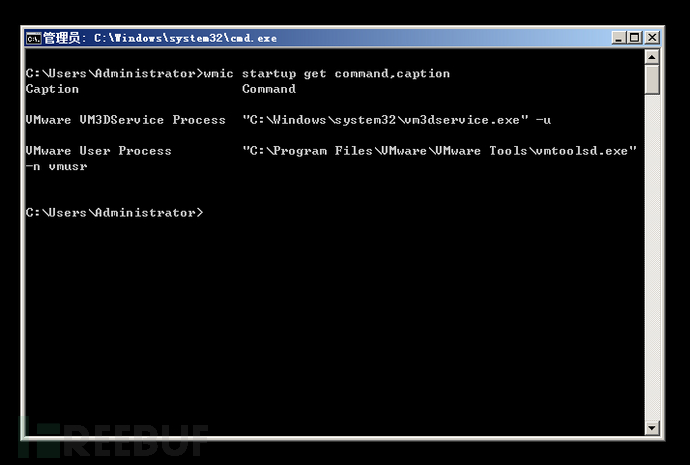

5.查看开机自启的程序信息

wmic startup get command,caption

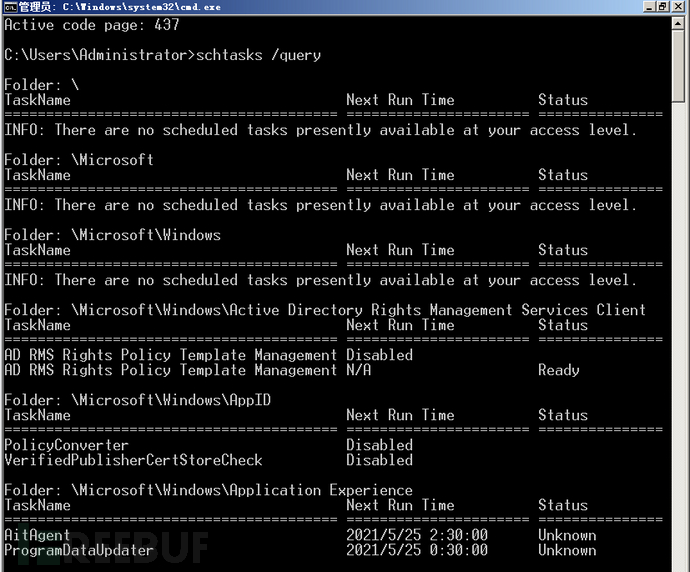

6.查看计划任务

schtasks /query

如果这里运行命令报错的话输入

chcp 437

调整下CMD编码为美国编码即可

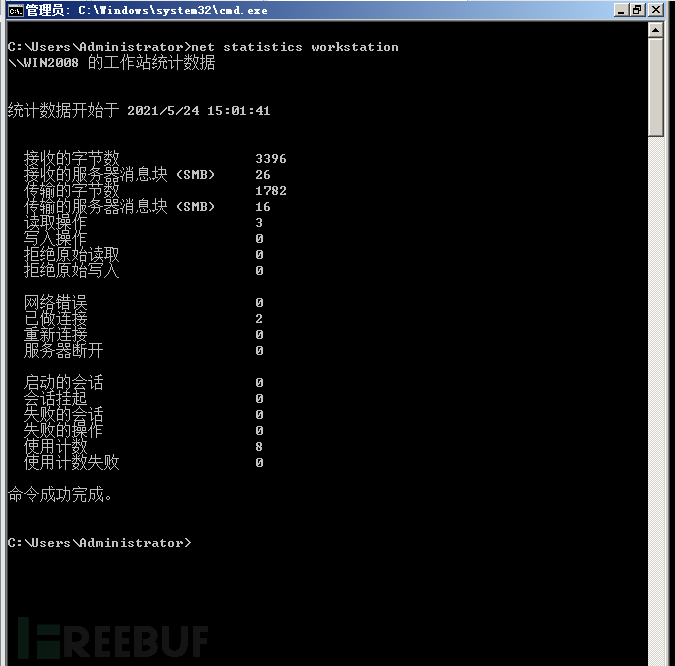

7.查看主机开机时间

net statistics workstation

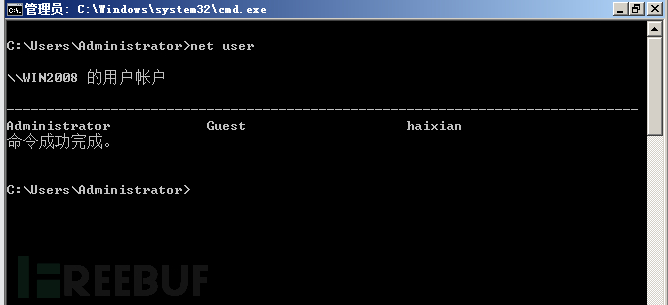

8.查看用户列表

net user

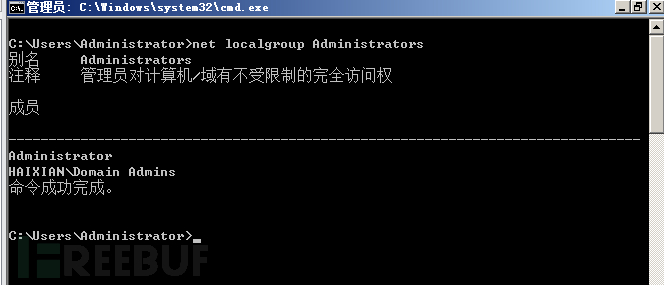

9.查看本地管理员用户组

net localgroup Administrators

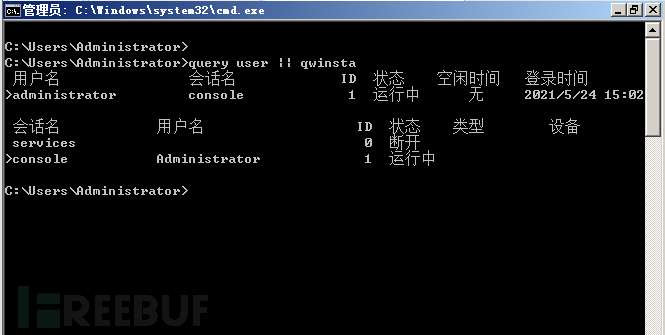

10.查看当前在线用户

query user || qwinsta

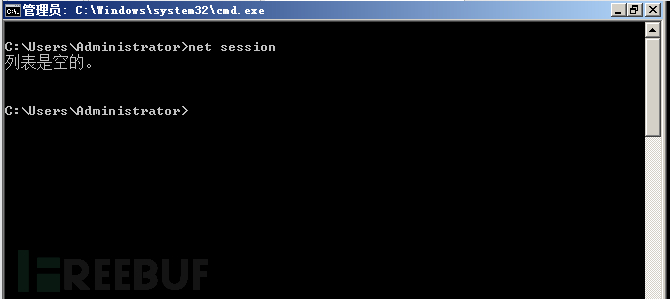

11.列出本地计算机与所连接的客户端的会话

net session

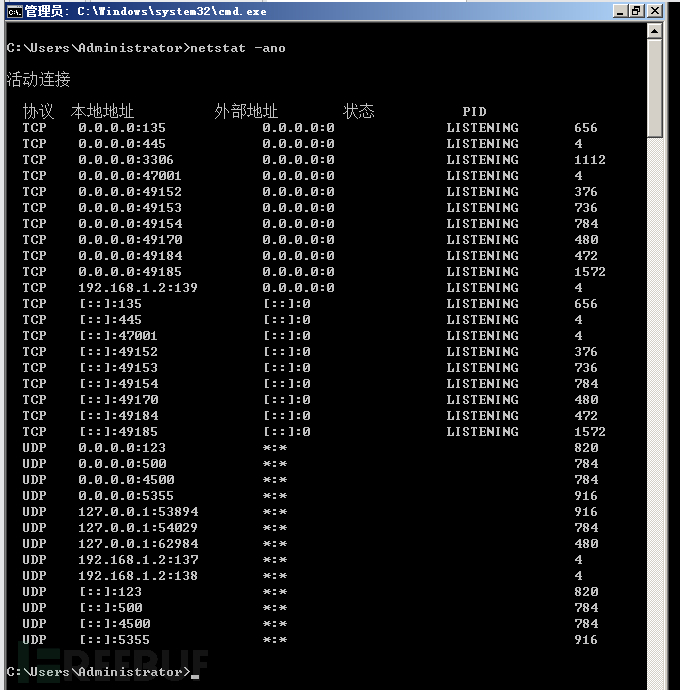

12.查询端口列表

netstat -ano

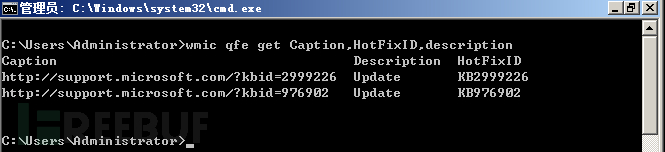

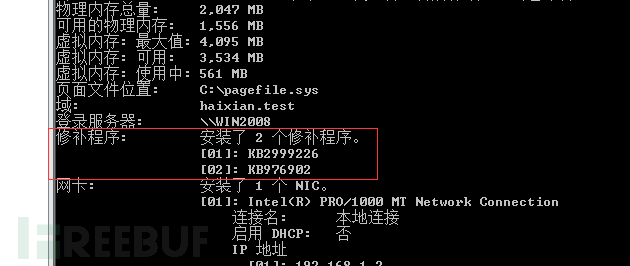

13.查看本机补丁

systeminfo

或者

wmic qfe get Caption,Description,HotFixID

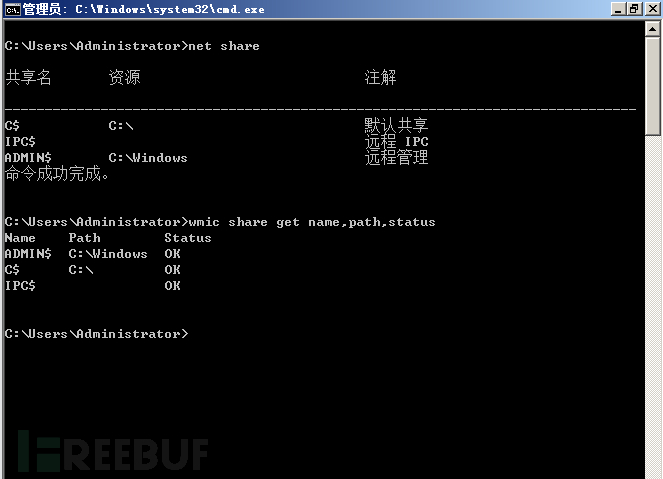

14.查看共享列表

net share

或者

wmic share get name,path,status

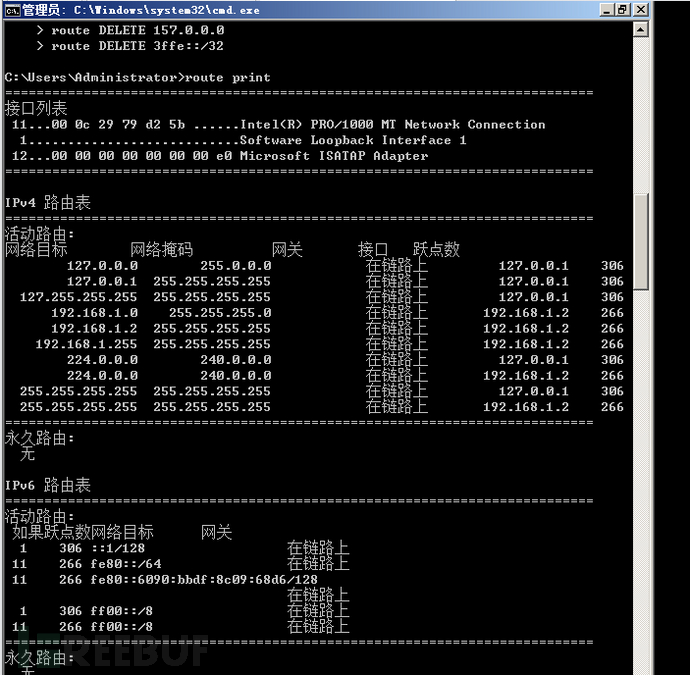

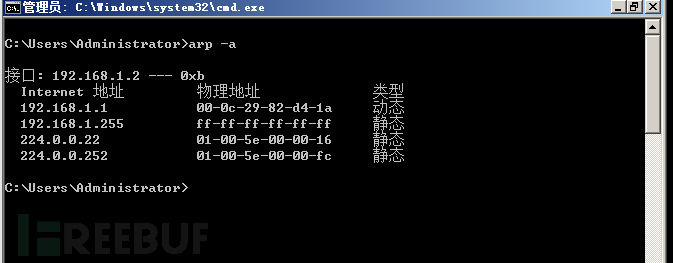

15.查询路由表及所有可用接口的API缓存表

route print

apr -a

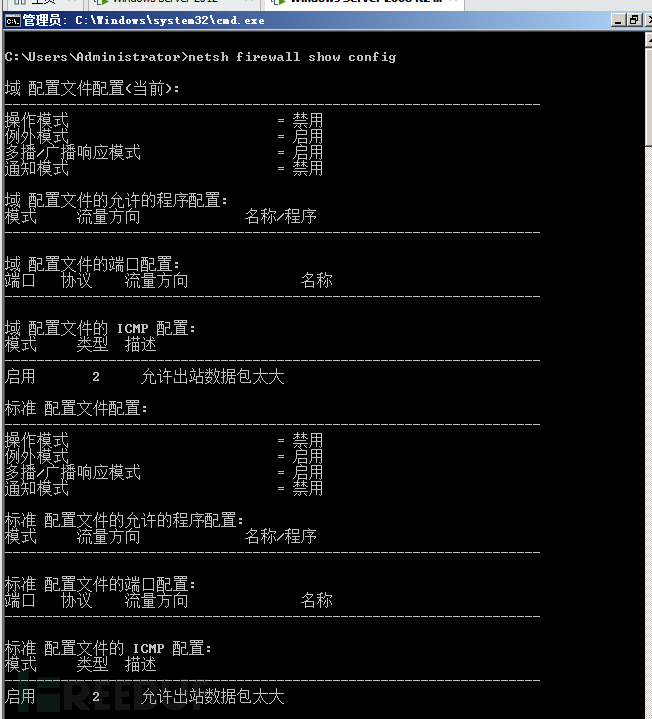

16.查看防火墙相关配置

netsh firewall show config

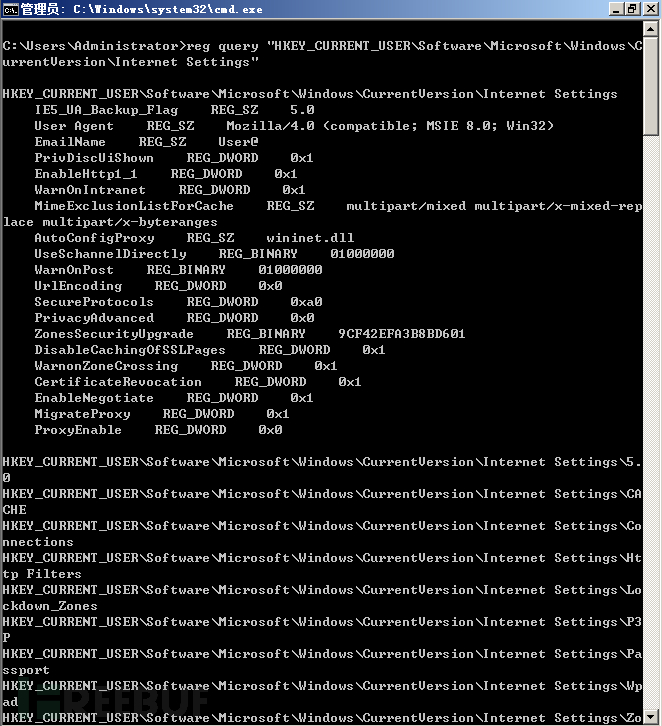

17.查看系统代理

reg query "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings"

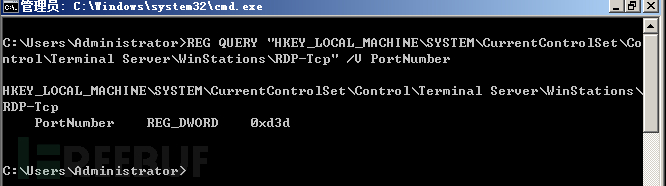

18.查看并开启远程桌面连接服务

查看:

REG QUERY "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /V PortNumber

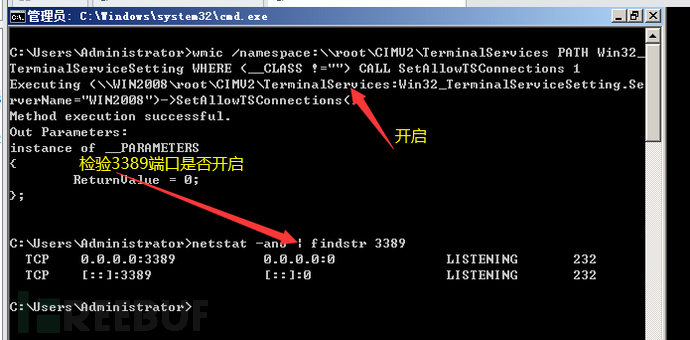

开启:

wmic /namespace:\\root\CIMV2\TerminalServices PATH Win32_TerminalServiceSetting WHERE (__CLASS !="") CALL SetAllowTSConnections 1

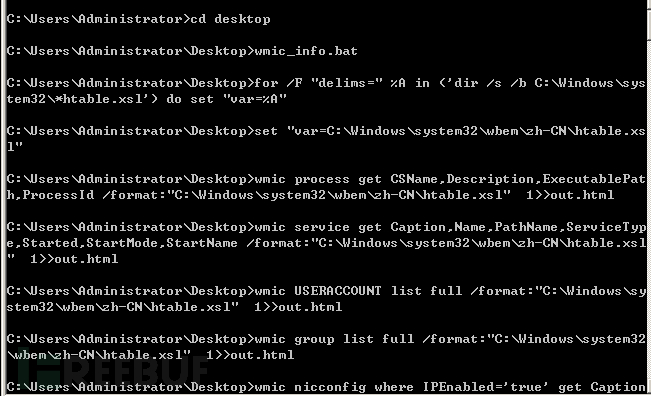

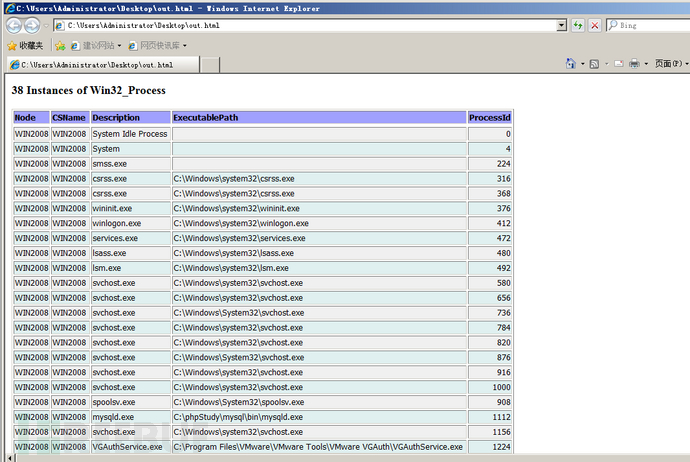

利用脚本自动化收集信息

1.在命令行中运行bat脚本,生成结果out.html

out.html:

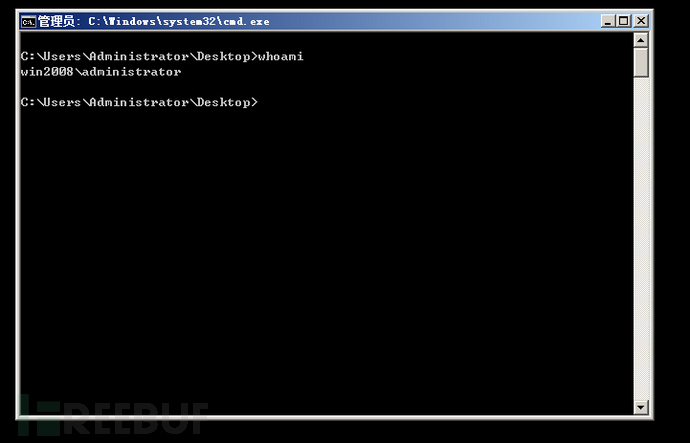

查看当前会话权限

1.我是谁?

whoami

可以看到当前会话权限为管理员administrator

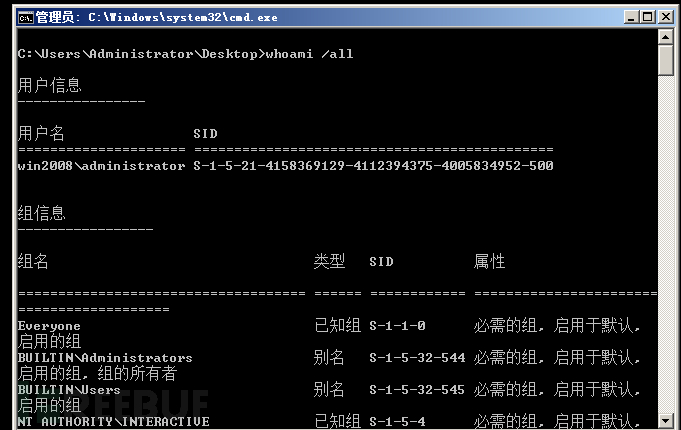

2.获取域SID

whoami /all

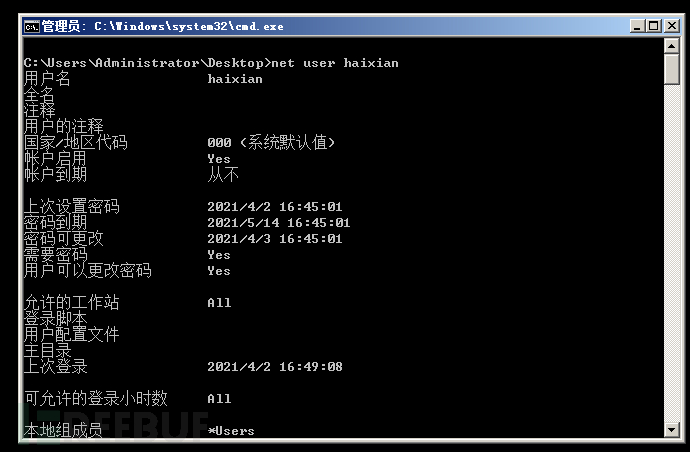

3.查看指定用户的详细信息

net user 用户名

域有关信息收集

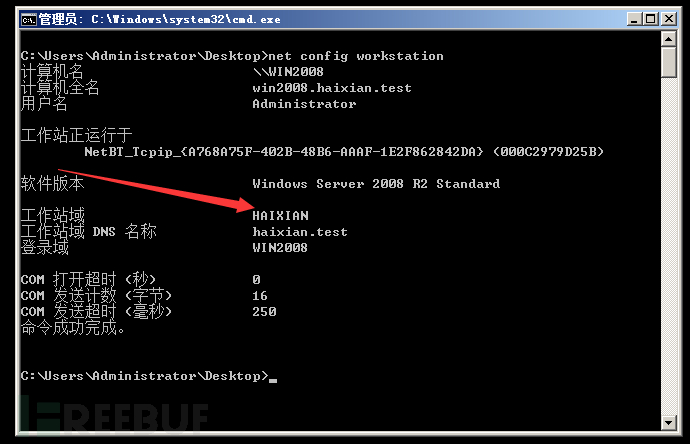

1.判断是否存在域环境

net config workstation

2.判断主域

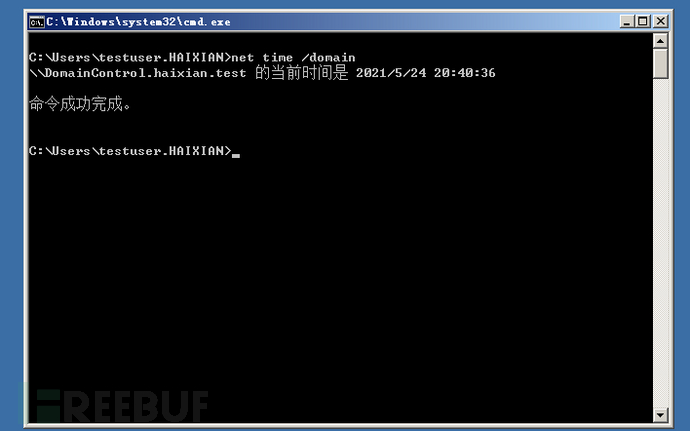

net time /domain

注意这条命令只适用于当前登录的用户是域用户的情况下

可以看到主域就是haixian.test

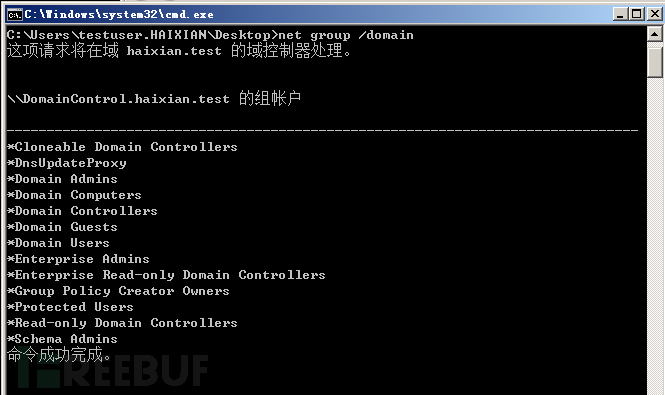

3.查询域内用户列表

net group /domain

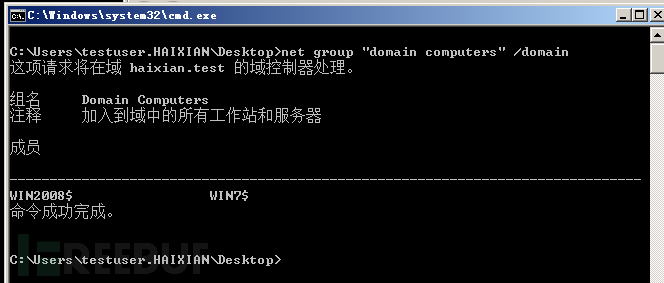

4.查询所有域成员(主机)

net group "domain computers" /domain

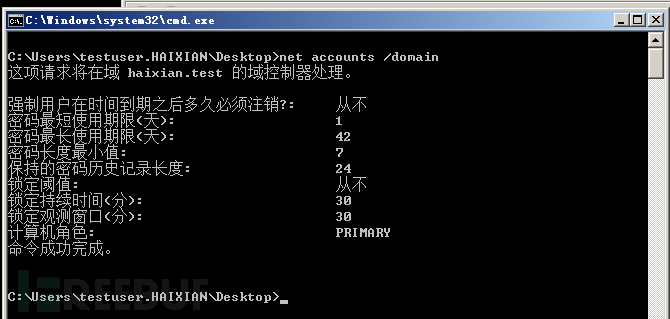

5.获取域内密码设置规则

net accounts /domain

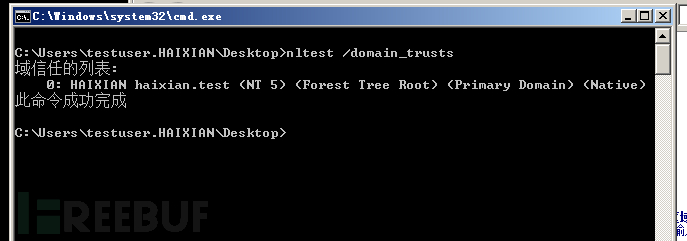

6.获取域内信任信息

nltest /domain_trusts

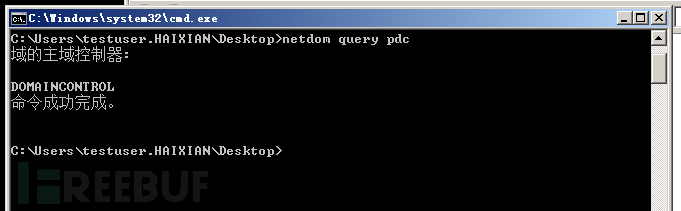

7.查找域控

nltest /DCLIST:test

或者

net time /domain

或者

Nslookup -type=SRV _ldap._tcp

或者

net group "Domain Controllers" /domain

或者

netdom query pdc

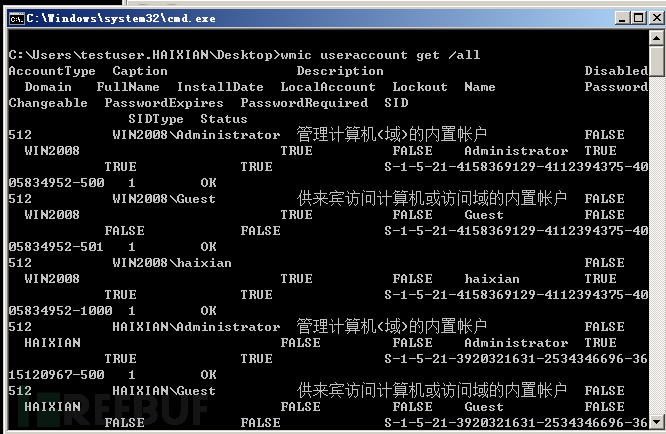

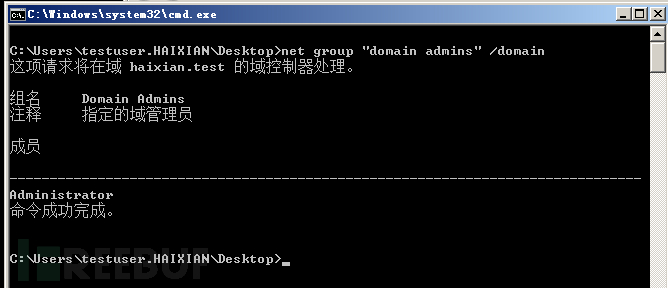

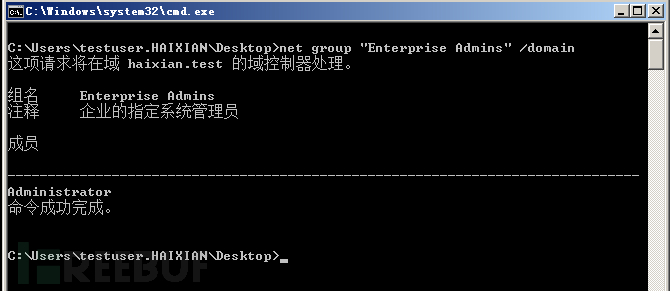

8.获取域内用户与管理员信息

查询本地管理员组用户

net localgroup administrators

查询所有用户详细信息

wmic useraccount get /all

查询域管理员用户组

net group "domain admins" /domain

查询管理员用户组

net group "Enterprise Admins" /domain

8.定位域管

在取得了域中的普通权限后,想要进行横向移动,就一定要知道域用户所登陆的位置以及相对应的权限,能够定位域用户的工具有许多,这里介绍两种

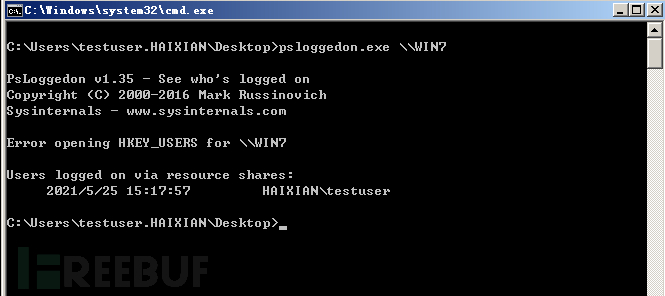

(1).psloggedon.exe

下载地址:https://docs.microsoft.com/zh-cn/sysinternals/downloads/psloggedon

psloggedon.exe \\主机名

这条命令可以查看目标主机上正在登录的用户并可以列出他们的身份

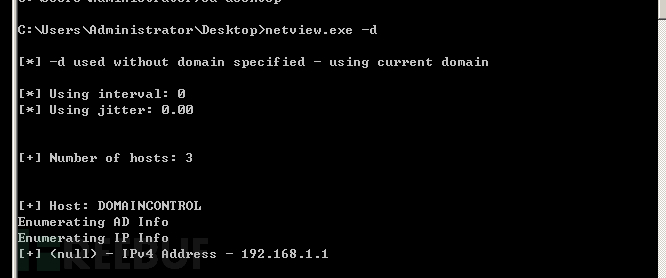

(2).Netview

下载地址:https://github.com/mubix/netview/releases/tag/latest

Netview是一个枚举工具,可以枚举共享,用户等信息

netview.exe -d

探测域内其他主机信息

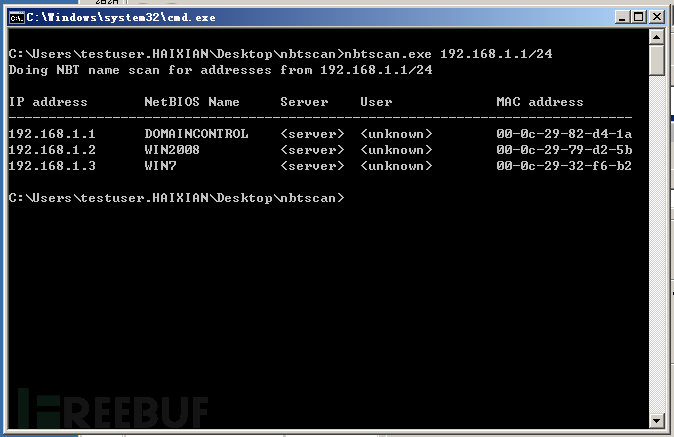

1.利用nbtscan扫描内网(工具需下载)

进入工具所在目录后

nbtscan.exe 192.168.1.1/24

2.利用ping命令探测内网

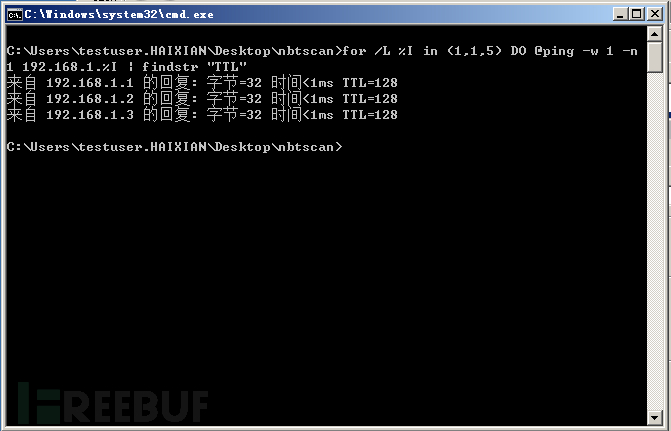

for /L %I in (1,1,5) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL"

这个方法探测比较慢,所以这里就设置了5个IP意思意思。。。

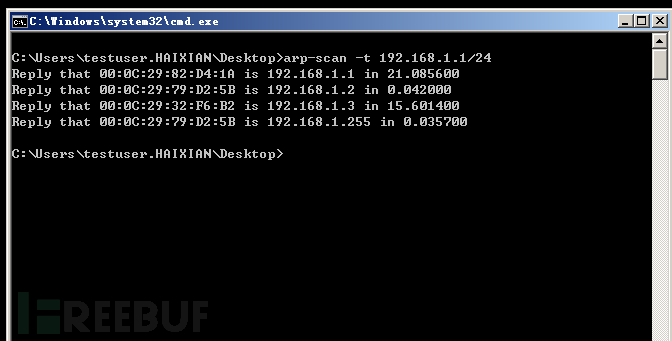

3.使用ARP探测内网(工具需要自己下载)

arp-scan -t 192.168.1.1/24

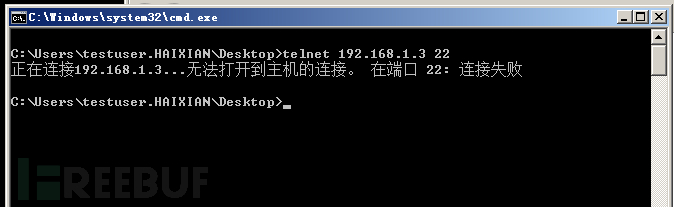

4.使用telnet扫描端口

telnet 192.168.1.3 22

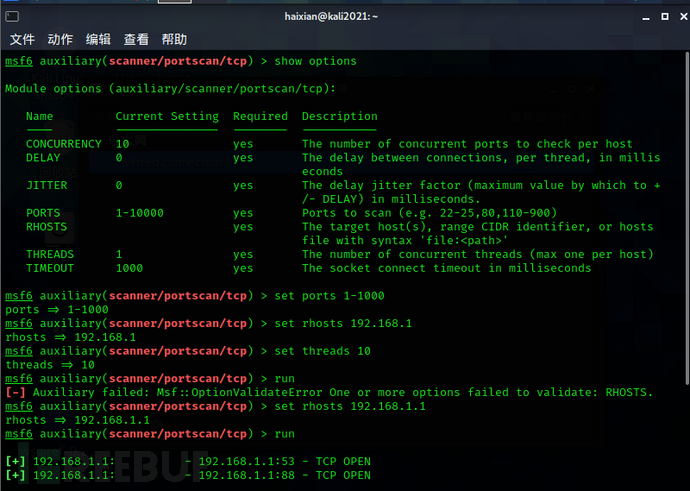

5.使用MSF进行端口扫描

search scanner/portscan/tcp

use 0

show options

set port 1-1000

set rhosts 192.168.1.1

set threads 10

run

这里因为是实验演示所以就选了1-1000端口

以上就是初入内网时对本机,域内其他主机,本机用户,域内用户各方面信息的收集方法,若有遗漏还望过路大佬补充

写在后面

下一篇文章讲隐藏通信隧道技术,敬请期待~

参考资料:《内网安全攻防:渗透测试指南》 徐焱、贾晓璐

转自笔者freebuf:https://www.freebuf.com/articles/network/274402.html